En materia de ciberseguridad, confianza cero (Zero trust)

Confianza cero (Zero Trust) es una estrategia de seguridad. No es un producto o un servicio, sino un enfoque para diseñar e implementar el siguiente conjunto de principios de seguridad:

-

-

- Comprobación explícita

- Uso del acceso con privilegios mínimos

- Asunción de que hay brechas

-

Principios rectores de Confianza cero

Comprobación explícita

Realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles.

Acceso con privilegios mínimos

Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

Asunción de que hay brechas

Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Este es el núcleo de Confianza cero. En lugar de creer que todo lo que se encuentra detrás del firewall corporativo es seguro, el modelo de Confianza cero presupone que hay brechas y, por consiguiente, comprueba todas las solicitudes como si provinieran de una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a «no confiar nunca, a realizar siempre todas las comprobaciones pertinentes».

Está diseñado para adaptarse a las complejidades del entorno moderno que abarca a la fuerza de trabajo móvil, protege a las personas, dispositivos, aplicaciones y datos dondequiera que se encuentren.

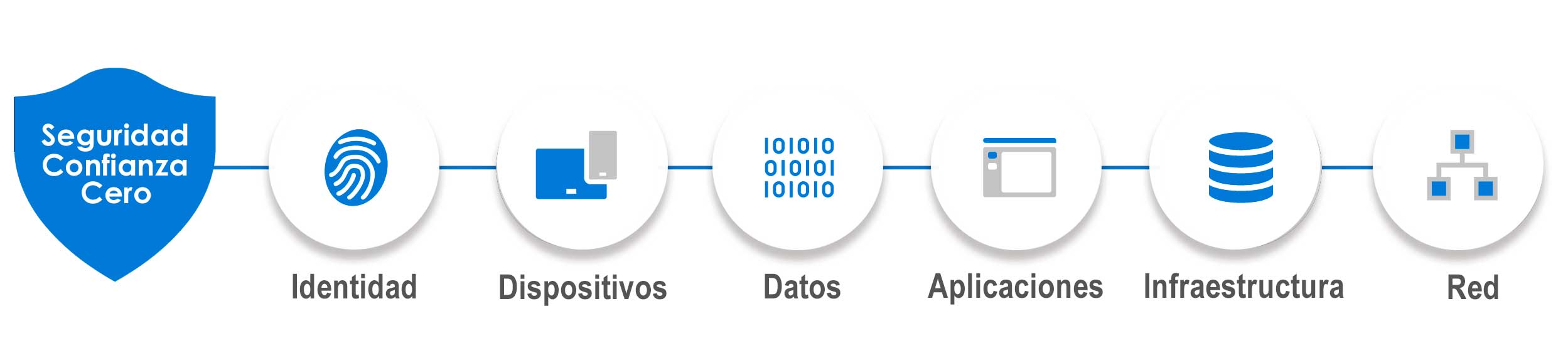

Un enfoque de Confianza cero debe extenderse a lo largo de todo el patrimonio digital y servir como filosofía de seguridad integrada y estrategia de un extremo a otro. Para ello, es preciso implementar controles y tecnologías de Confianza cero en seis elementos básicos. Cada uno de ellos es un origen de señal, un plano de control para la aplicación y un recurso crítico que se debe defender.

Visibilidad, Automatización y Orquestración

Los diferentes requisitos de la organización, las implementaciones tecnológicas existentes y las fases de la seguridad determinan la forma en que se planea la implementación de un modelo de seguridad basado en las premisas de Confianza cero. Los servicios gestionados de seguridad de OnTek además de aportar una capa de ciberseguridad para proteger las organizaciones, se pueden ajustar a estos criterios personalizando la manera como se obtiene la protección necesaria bajo un modelo de Confianza Cero.

El enfoque que se debe adoptar con respecto a Confianza cero se puede organizar en torno a estos pilares tecnológicos clave:

Protección de la identidad con Confianza cero

Las identidades (independientemente de que representen personas, servicios o dispositivos IoT) definen el plano de control de Confianza cero. Cuando una identidad intente tener acceso a un recurso, se comprueba con autenticación segura que el acceso sea compatible con dicha identidad. Se siguen los principios de acceso con privilegios mínimos.

Protección de puntos de conexión con Confianza cero

Una vez que se ha concedido a una identidad acceso a un recurso, los datos pueden fluir a varios puntos de conexión diferentes: desde dispositivos IoT a smartphones, desde BYOD a dispositivos administrados por asociados y desde cargas de trabajo locales en servidores hospedados en la nube. Esta diversidad crea un área enorme expuesta a ataques. Será necesario pues supervisar el estado de los dispositivos y su cumplimiento del acceso seguro.

Protección de aplicaciones mediante la confianza cero

Tanto las aplicaciones como las API proporcionan la interfaz a través de la que se consumen los datos. Pueden ser aplicaciones locales heredadas, migradas mediante lift-and-shift a cargas de trabajo en la nube o modernas aplicaciones SaaS. Aplicamos los controles y tecnologías necesarios para detectar shadow IT, garantizar que los permisos de las aplicaciones son adecuados, acceder a la puerta en función de los resultados de análisis en tiempo real, supervisar el comportamiento anómalo, controlar las acciones de los usuarios y validar las opciones de configuración seguras.

Protección de los datos con Confianza cero

En última instancia, los equipos de seguridad protegen los datos. Siempre que sea posible, los datos deben seguir siendo seguros aunque salgan de los dispositivos, las aplicaciones, la infraestructura y las redes que la organización controla. Disponer de una política de Confianza Cero implica clasificar, etiquetar y cifrar los datos, y restringir el acceso en función de esos atributos.

Protección de la infraestructura con Confianza cero

Cualquier infraestructura, ya sea de los servidores locales, las máquinas virtuales basadas en la nube, los contenedores o los microservicios, representa un vector de amenaza crítico. Conviene evaluar la versión, la configuración y el acceso JIT para reforzar la defensa. Incorpore de la mano de OnTek soluciones para analizar datos de telemetría y detectar ataques y anomalías, y bloquear y marcar automáticamente cualquier comportamiento que comporte un riesgo y, posteriormente, aplicar las acciones necesarias.

Protección de redes con Confianza cero

En ultima instancia, el acceso a todos los datos se realiza a través de la infraestructura de red. Los controles de las redes pueden ser un elemento crítico para mejorar la visibilidad y ayudar a evitar que los atacantes se muevan después por toda la red. Es necesario pues segmentar las redes (y una microsegmentación más profunda en la red) e implementar la protección contra amenazas en tiempo real, así como el cifrado, la supervisión y análisis de un extremo a otro de las redes.

Protección de redes con Confianza cero

Confíe en los servicios gestionados de OnTek para aplicar una metodología de Confianza cero de un extremo a otro entre identidades, puntos de conexión y dispositivos, datos, aplicaciones, infraestructura y red. Estas actividades aumentan su visibilidad, lo que proporciona mejores datos para tomar decisiones de valor objetivo. Dado que cada una de estas áreas individuales genera sus propias alertas pertinentes, se necesita una funcionalidad integrada para administrar el flujo de datos resultante para defenderse mejor contra las amenazas y validar la confianza en una transacción.

Con Confianza cero, pasamos de una perspectiva de confianza por defecto a otra de confianza por excepción. Una funcionalidad integrada para administrar automáticamente esas excepciones y alertas es importante para que pueda encontrar y detectar amenazas más fácilmente, responder a ellas y evitar o bloquear eventos no deseados en toda una organización. Contacte con OnTek para más información.

Tal vez también te puede interesar…

-

¿Conoces las diferencias entre RPO y RTO?

¿Conoces las diferencias entre RPO y RTO? A raíz del incremento de ataques informáticos...

-

La importancia de la resiliencia informática y su papel en la protección de los datos

Descubre la importancia de la resiliencia informática para proteger tus datos. Implementa...

-

5 mitos de la ciberseguridad

Los mitos de la ciberseguridad desinforman y contribuyen a crear una falsa sensación de s...