En un artículo anterior, se introdujeron «Las 5 Etapas Esenciales» que deben incluirse en toda política de ciberseguridad profesional. En este artículo, profundizaremos en las capas específicas donde cada una de esas etapas cumplen su función y qué servicios concretos son necesarios en cada caso como parte de una estrategia eficaz de ciberseguridad por capas.

En el mundo actual, los datos son un activo crítico para cualquier organización, y es por eso que debemos colocarlos en el centro de nuestra estrategia de ciberseguridad. Alrededor de los datos, se encuentran diversas capas de activos informáticos que presentan vulnerabilidades que sin la adecuada prevención son fácilmente explotadas por los ciberdelincuentes. En este sentido, es fundamental establecer medidas de seguridad efectivas en cada una de estas capas para garantizar la protección integral de nuestra organización. Como expertos en servicios de ciberseguridad, sabemos que la prevención y la gestión de incidentes son elementos clave para mantener la seguridad de los activos informáticos de una empresa. En este artículo, le brindaremos información valiosa para proteger adecuadamente su organización y minimizar el riesgo de posibles ataques cibernéticos.

Ciberseguridad por capas

![]()

Capa de datos

Los datos son información digital almacenada, procesada y transferida. Incluyen información personal, financiera, registros de salud, correos electrónicos, archivos y más. Son un activo valioso y objetivo de ciberdelincuentes que buscan robo, secuestro o explotación para beneficio financiero o daño.

![]()

Capa de dispositivos

Los dispositivos son componentes físicos o virtuales que procesan, almacenan y transfieren información. Incluyen estaciones de trabajo, servidores, teléfonos, tabletas, unidades de almacenamiento y dispositivos de red. Son esenciales y muy vulnerables a infecciones y amenazas cibernéticas. Es crucial tomar precauciones para protegerlos contra accesos no autorizados y control remoto.

![]()

Capa de aplicaciones

Las aplicaciones son software para dispositivos digitales. Pueden ser descargables o basadas en web. Son parte integral del mundo digital pero también pueden ser riesgosas. Las vulnerabilidades en las aplicaciones pueden ser explotadas por ciberdelincuentes para acceder a datos o controlar dispositivos.

![]()

Capa de usuarios

Los usuarios son personas que acceden a datos o servicios en línea a través de dispositivos digitales o redes. Son fundamentales en la ciberseguridad, pero también pueden representar riesgos. Pueden cometer errores como contraseñas débiles, clic en enlaces maliciosos o descargar archivos infectados. Además, pueden ser objeto de ataques de ingeniería social, como el phishing, para obtener información confidencial.

![]()

Capa de redes

Las redes son grupos de dispositivos interconectados que comparten información y recursos. Pueden ser de diferentes tipos y tamaños, desde pequeñas oficinas hasta redes empresariales complejas. Las redes son objetivos frecuentes para ciberdelincuentes que buscan explotar vulnerabilidades para infiltrarse, robar información o interrumpir su funcionamiento normal. También pueden utilizarse para lanzar ataques a otras redes.

![]()

Capa de Internet

Internet es una red global de computadoras interconectadas que utilizan el Protocolo de Internet (IP). Ofrece comunicación, intercambio de información, comercio electrónico y entretenimiento. Sin embargo, también puede ser peligroso para usuarios descuidados. Los ciberdelincuentes pueden distribuir malware, robar información, lanzar ataques o extorsionar a las víctimas. Además, Internet puede difundir contenido malicioso como sitios web, spam y phishing.

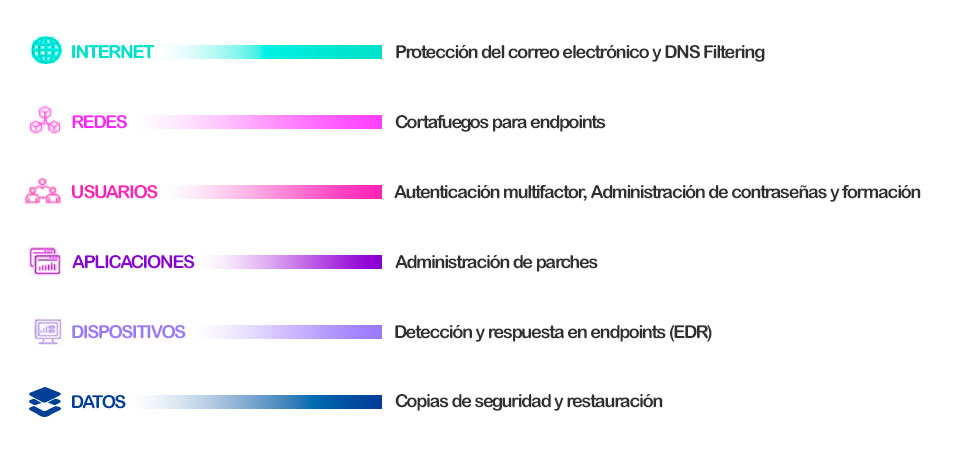

A cada capa, una solución.

Desde los datos hasta la capa más externa como sería Internet, es necesario la implementación de los servicios de seguridad correspondientes para evitar los incidentes de seguridad, o mitigar sus efectos si se llegaran a producir. Tal como se refleja en la primera ilustración, si imaginamos las capas como una superposición concentrica con los datos en el medio, de poco sirve la protección de una de las capas si el resto son vulnerables, pues los ciberdelincuentes aprovecharan los puntos debiles para lograr acceso a nuestro entorno.

De igual modo en la siguiente tabla se muestra el/los servicio/s de ciberseguridad que son efectivos en cada una de las capas.

Aprovechar el Kit Digital

OnTek puede distribuir y gestionar cada uno de estos servicios, y lo que es más importante, puede hacerlo de forma global y tener una visión completa de todo su entorno IT para garantizar una adecuada adminisrtación de la ciberseguridad y una pronta respuesta en caso de algún incidente.

Además afortunadamente, en la actualidad existen ayudas gubernamentales que pueden ayudar a las empresas a financiar los servicios de ciberseguridad. Un ejemplo de ello es el Kit Digital, una iniciativa del Gobierno que ofrece subvenciones a empresas para la implantación de soluciones digitales, incluyendo servicios de ciberseguridad. De esta forma, las empresas pueden acceder a servicios de ciberseguridad de alta calidad sin tener que asumir todo el coste por sí mismas.

Contacte con OnTek para informarse sobre como aprovechar la subvención europea para implementar una solución de ciberseguridad en su negocio.

Tal vez también te puede interesar…

-

¿Conoces las diferencias entre RPO y RTO?

¿Conoces las diferencias entre RPO y RTO? A raíz del incremento de ataques informáticos...

-

La importancia de la resiliencia informática y su papel en la protección de los datos

Descubre la importancia de la resiliencia informática para proteger tus datos. Implementa...

-

5 mitos de la ciberseguridad

Los mitos de la ciberseguridad desinforman y contribuyen a crear una falsa sensación de s...